Merhabalar; bu makalemde sizlere Amazon Cloud’unuz ile ofisiniz arasındaki Site to Site VPN işleminin nasıl yapıldığını Fortigate cihazı üzerinden aktarıyor olacağım. Bu makale aynı zamanda diğer tüm güvenlik cihazları içinde Amazon tarafında ki ayarlar bakımından geçerli bir makaledir. Özellikle Amazon ve Fortigate arasındaki Site to Site VPN ile ilgili yazılmış tek detaylı kaynakta diyebiliriz.

Şimdi dilerseniz işlemin ilk adımı olan Amazon tarafını hazır etmekle işe başlayalım.

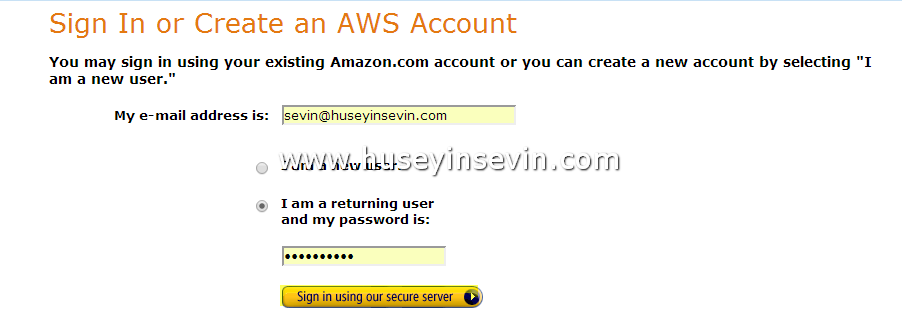

Öncelikle gerekli işlemlere başlayabilmek adına Amazon Web Service hesabıma giriş yapıyorum.

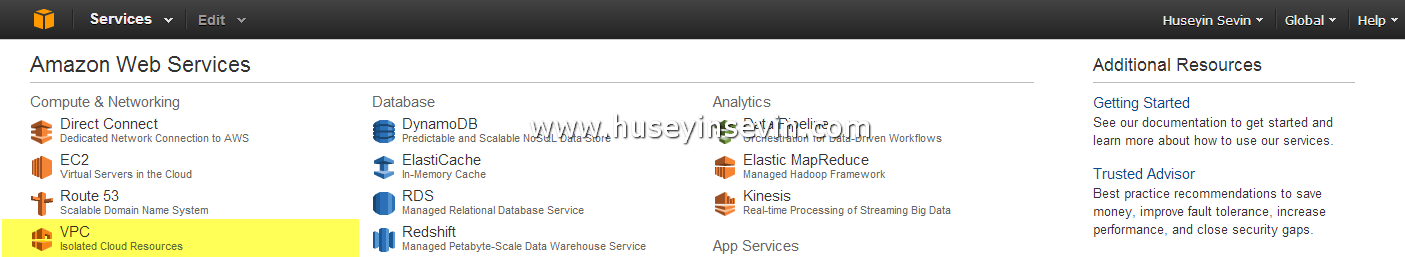

Amazon hesabına giriş yaptıktan sonra bu işlemleri devam ettireceğim VPC servisine geçiyorum. Ben işlemleri İrlanda lokasyonumda yapıyor olacağım. EC2 makinalarınız hangi lokasyonda ise yâda hangi lokasyona VPN yapmak istiyor iseniz öncelikle lokasyonu seçmeniz gerekiyor.

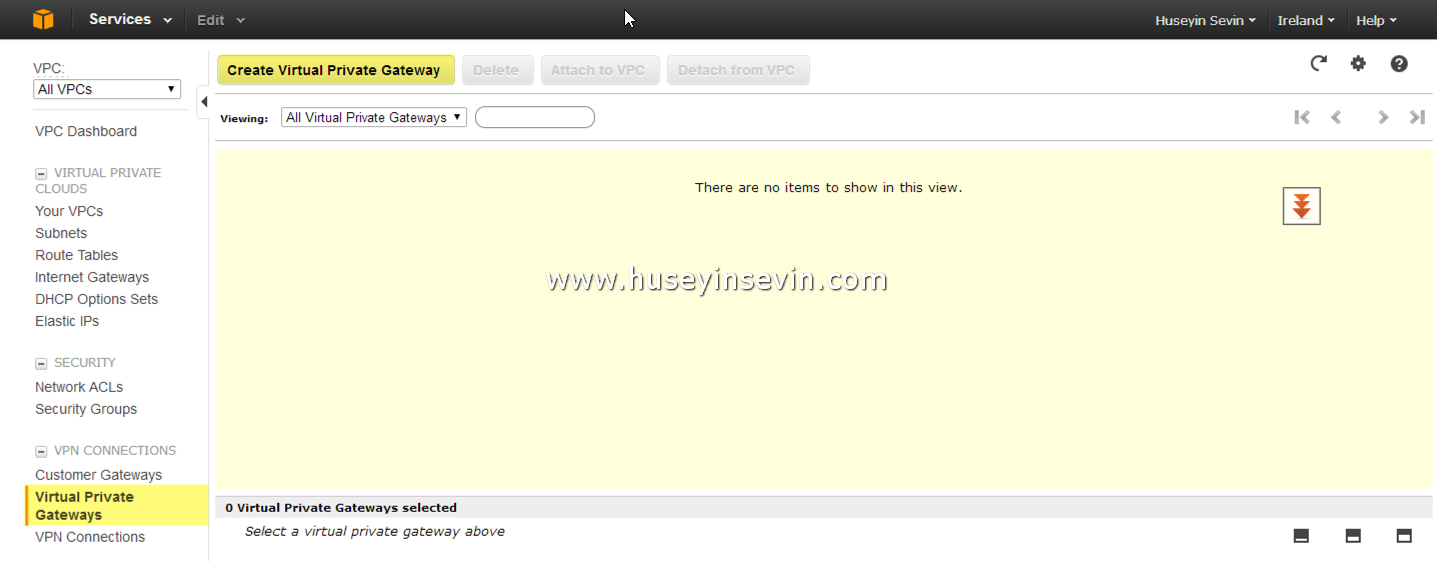

İlk adım olarak Virtual Private Gateway imi belirteceğim. Bunun için Virtual Private Gateways sekmesine geliyorum.

Create Virtual Private Gateway diyerek işlemlerimi başlatıyorum.

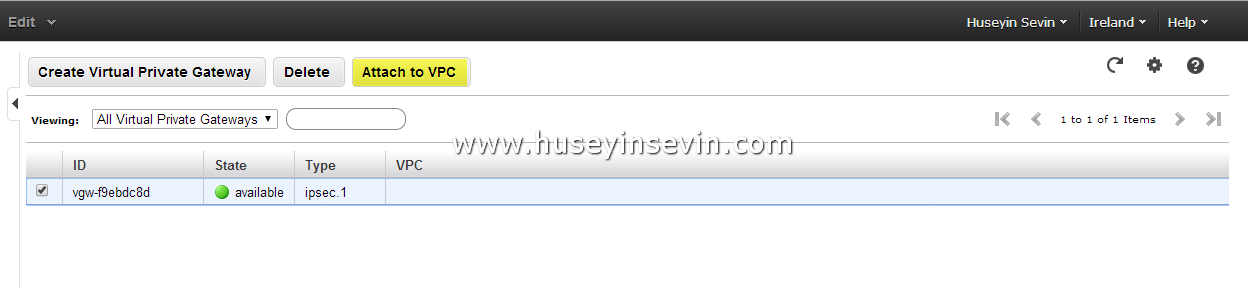

Amazon için bir VPN tünel oluşturulacağı belirtilmekte. Yes, Create diyerek VPN tünelimi oluşturuyorum.

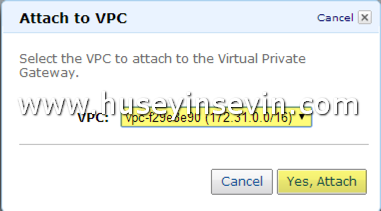

Daha sonrasında oluşturduğum Virtual Private Gateway’e bir tane VPC (Virtual Private Cloud) eklemem gerekiyor. Default’ta bir tane VPC nizin tanım olması gerekiyor. Eğer yok veya farklı bir Subnet belirtmek, tanımlamak istiyor iseniz öncelikle Your VPCs kısmından gerekli VPC tanımlamasını yapabilirsiniz.

Şimdi biz Virtual Private Gateway’emize bir tane VPC atayalım.

Attach to VPC diyor ve karşıma çıkan pencereden uygun olan VPC yi seçip Yes, Attach diyorum.

Attach etme işlemi veya bu tür silme veya Create etme işlemleri bazı adımlarda uzun sürebilir sabırlı olmak ve panik yapmamak gerekli.

Başarılı bir şekilde ilgili işlemin tamamlandığını aynı sayfada yer alan State alanından gözlemleyebiliriz.

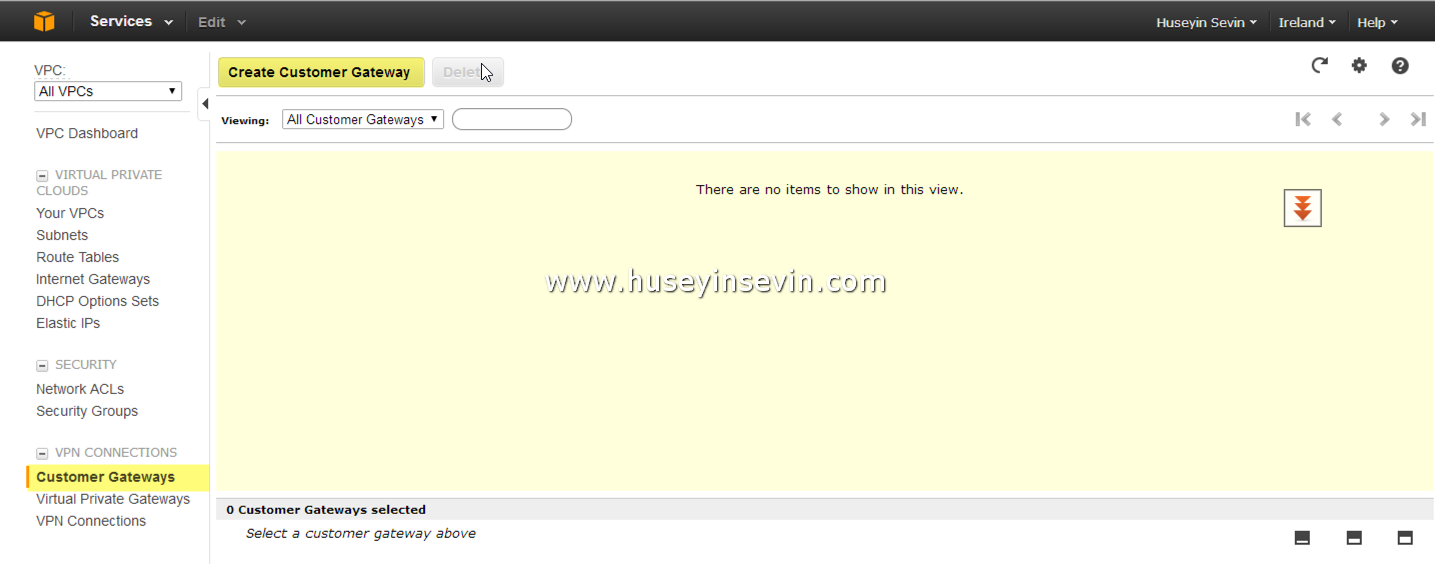

Şimdiki işlem sıramız Customer Gateway in tanımlanması. Bu kısımda kendi lokasyonumuz için Gateway IP sini tanımlayacağız.

Create Customer Gateway diyoruz. Açılan pencereden ilgili IP tanımlamasını yapacağız.

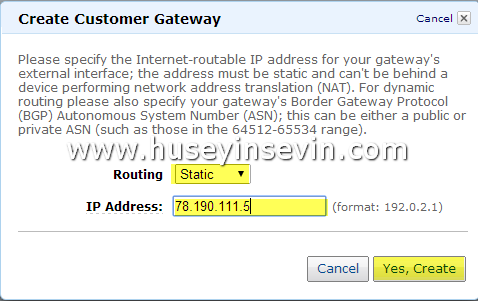

Burada önemli bir noktayı vurgulamak istiyorum. Webte bu konuyla ilgili kaynak araştırması yaptığınızda Fortigate tarafında bu işlemin BGP ile Dinamik Routing seçilerek yaptığını görürsünüz. Bu şekilde Fortigate tarafında bir sürü sorunla karşılaşıldığı belirtilmiştir. O yüzden buradaki adımları en azından Fortigate tarafında bire bir takip ediniz. Zira webte konuyla ilgili fazla kaynak olmamakla birlikte bir çok kaynaktada bu işlem detaylı ve sorunsuz bir şekilde açıklanamamıştır. Bu makale ayrıca bu açıdan da önemli bir kaynak olacaktır.

Routing i Static seçtikten sonra Ofisimize ait sabit IP adresimizi yazıyor ve ardından işlemin tamamlanması için Yes, Create diyoruz.

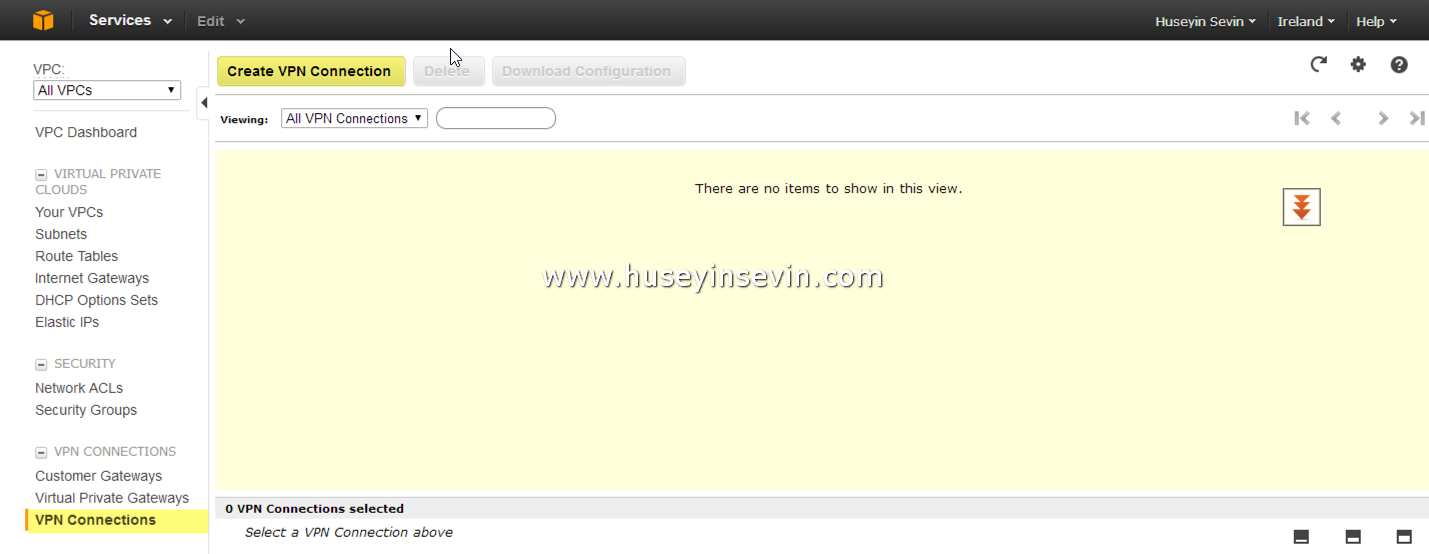

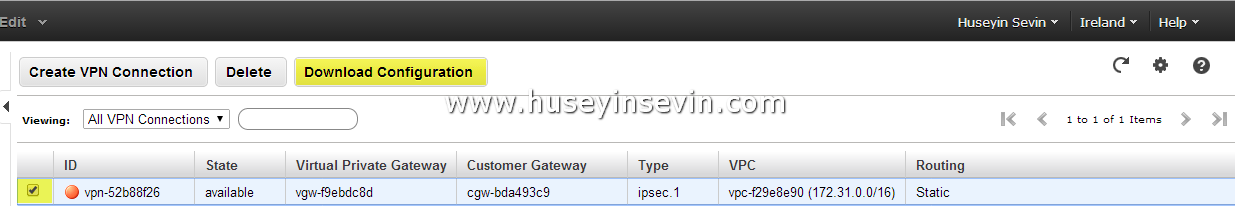

Şimdi ise VPN bağlantılarımızı oluşturacağız. İşlem için VPN Connection sekmesine geliyor ve yan panelden Create VPN Connection seçeneğini tıklıyorum.

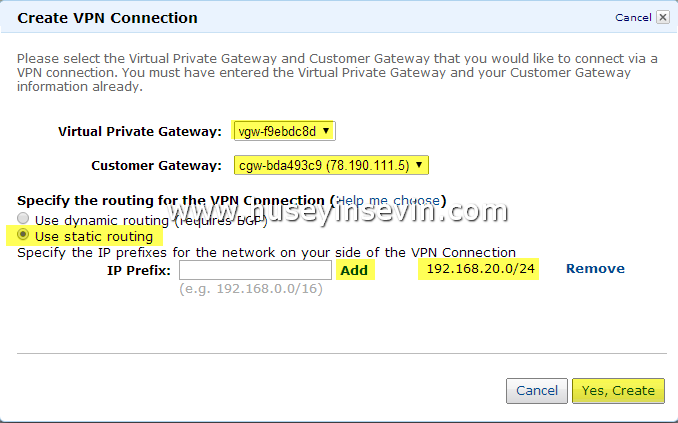

Karşıma çıkan ekranda Virtual Private Gateway imi Custome Gateway’imi ve VPN bağlantım için uygun olan Routing tipini seçiyorum. Burada daha öncede belirttiğim gibi Static Routing i seçiyorum. Diğer önemli bir adım ise Ofisimde kullandığım lokal Subnetimin belirtilmesi. İçerideki hangi Subnetin Amazon ile VPN bağlantısı yapabileceğini belirtiyorum. İç Networkünüze göre burayı düzeltmeniz gerekecektir. Subneti belirttikten sonra Add diyerek ekliyor ve Yes, Create ile işlemi başlatıyorum.

Bu işlem biraz uzun sürebilir.

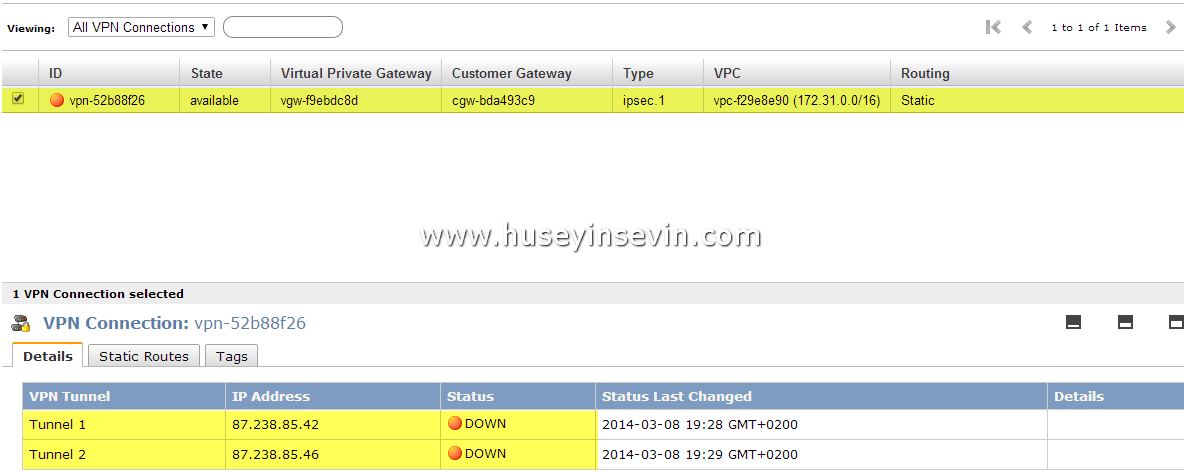

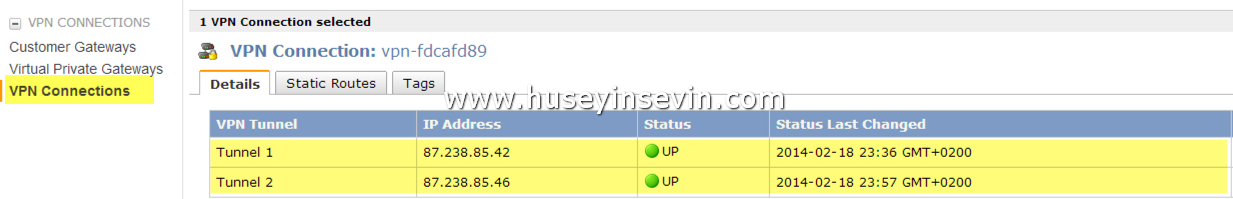

VPN işlemleri için gerekli Tunel bağlnatılarımı bu adımla oluşturdum.

Gördüğünüz gibi Tunnel 1 ve Tunnel 2 adında iki VPN tüneli oluşturuldu. Şuan Fortigate tarafını ayarlamadığımız için bu Tünel bağlantıları Down durumda. İşlemin sonunda tünellerimizin UP olduğuna bakacağız.

İşlemlerimiz henüz bitmedi Amazon tarafında devam ediyoruz.

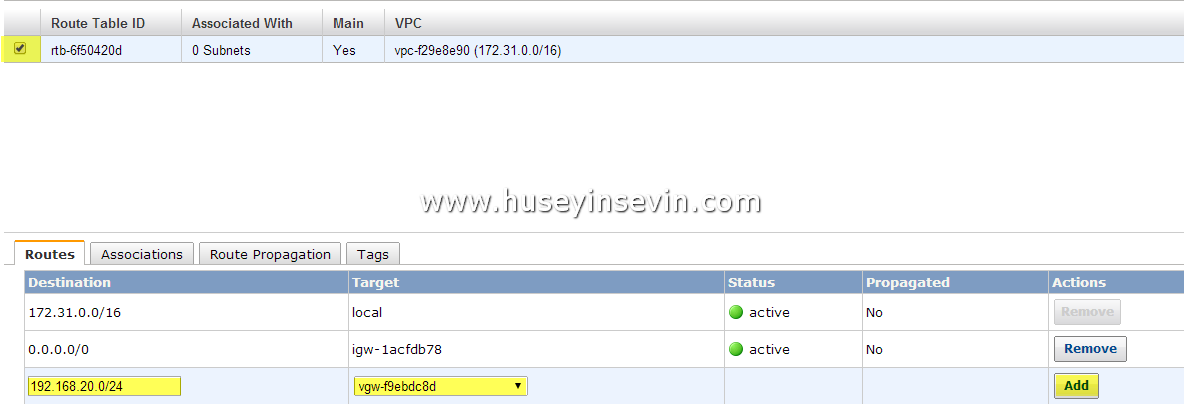

Amazon’un Lokal Networkümüze gelirken hangi yolu izleyeceğini belirtmemiz gerekiyor. Bu işlemi Route Table alanından yapıyor olacağız. Sol panelden Route Table ı seçiyorum.

Destination a Lokal Network için gerekli olan Subnet bilgilerimi giriyor ve lokal Networküme gelirken hangi Gateway den geçeceğini belirtiyorum. Buradaki Target oluşturmuş olduğunuz Virtual Private Gateways kısmındaki Virtual Private Gateways ID si olması gerekiyor. Add diyor ve

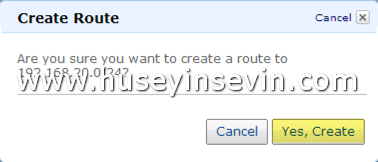

Yes, Create diyerek işlemi tamamlıyorum.

Bu adım Amazon tarafındaki son işlem adımımdı. Bu işlemden sonra artık konfigürasyon bilgilerini Download edip Fortigate tarafındaki ayarlarıma geçeceğim.

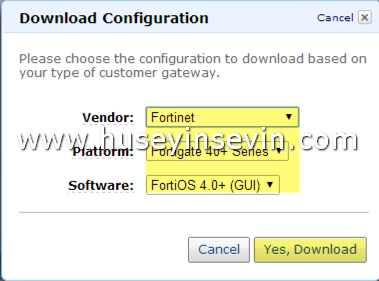

Fortigate tarafında ki kullanacağım bilgileri edinmek için VPN Connection kısmına geliyor ve Download Configuration diyorum.

Açılan pencerden Vendor olarak Fortinet i seçiyor ve Text dosyasına yazılan konfigürasyon bilgilerini başarılı bir şekilde alıyorum.

Amazon tarafında ki bu adım en son adımımızdı şimdi ikinci adım olan Fortigate’in konfigürasyon adımına geçebiliriz.

Amazon İçin Fortigate VPN Ayarları

Fortigate tarafında ne gibi ayarlar yapacağımızın bir kısmı indirilen konfigürasyon dosyasında yer alıyor. Bu dosyadakiler tek başına Site to Site VPN yapmanız için yeterli değil, ilgili Policyleri de birlikte tanımlayacağız.

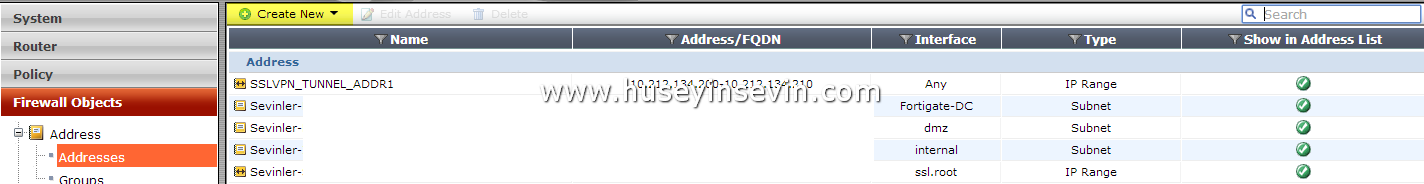

Fortigate cihazıma giriş yapıyorum ve ilk işlem adımı olarak ben Firewall Objesi tanımlamayı seçiyorum.

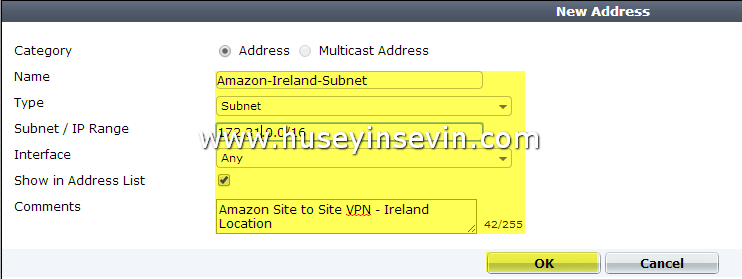

Create New diyerek Amazondaki Subnetim için bir Subnet bilgisi gireceğim. Address diyorum ve Amazondaki Subnet bilgilerini giriyorum.

Not : Eğer bu subnet bilgisini sadece Amazon VPN Interface’ine atayacak iseniz önce VPN oluşturma işlemini başlatmanız gerekli fakat ben senaryomda her iki Tunelide Fortiye ekliyeceğim için tek bir tanımlama yapıp Interface’i Any seçeceğim. Böylelikle iki defa Subnet tanılamak zorunda değilim Amazon için.

Subnet / IP Range bilgisine hangi bilgiyi gireceğinize Amazondaki Your VPC alanından bakabilirsiniz.

OK diyor ve bilgileri kaydediyorum. Her Firewall kuralınız için mutlaka açıklama yazınız!

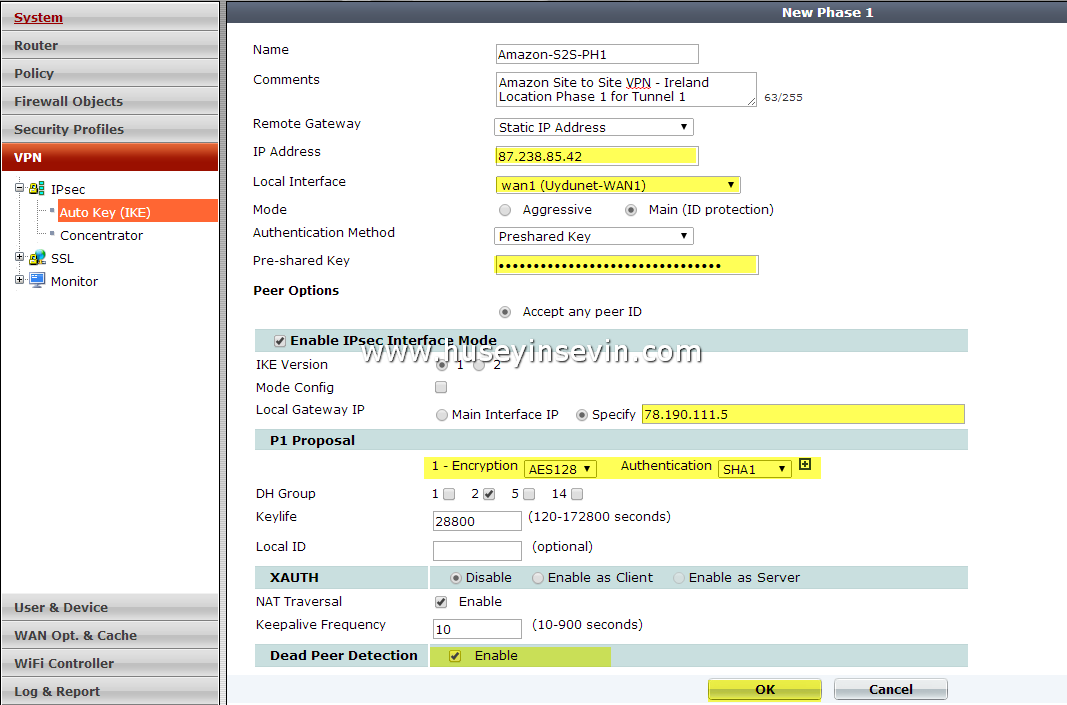

Şimdi sıra en önemli kısımlardan birisi olan VPN tanımlamasına geldi.

Bu alandaki tüm adımlar son derece önemlidir. Burada kullanacağınız parametreler Amazondan indirmiş olduğunuz konfigürasyon dosyasında yer almaktadır. Sizde konfigürasyon dosyanıza bakara buradaki tanımlamaları bire bir uygulayınız.

Girilecek Parametreler.

- Remote Gateway : Static IP Adress

- IP Address : Amazon Tunell 1 in IP adresi

- Local Interface : Fortigate’in dış dünyaya açılan Network bacağı

- Mode : Main

- Authentication Method : Preshared Key

- Pre-shared Key : Amazondan indirmiş olduğunuz konfigürasyon dosyasında yer alan ve Tunnel 1 için olan keyiniz.

- IKE Version : 1

- Local Gateway IP : Specy, dış IP adresiniz. İlgili interface de tek bir IP adresi tanımlı ise Main Interface IP de seçilebilir.

- Encryption : AES128 Authentication : SHA1 (Diğer tanımları kaldırınız)

- DH Group : 2

- Keylife : 28800

- Dead Peer Detection : Enable

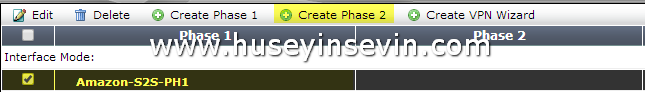

VPN için ilk aşamayı tamamladıktan sonra yine VPN – Ipsec – Auto Key (IKE) kısmından ayarlar için ikinci aşamaya geçiyorum.

Bir önceki adımda oluşturmuş olduğum VPN tanımı için ikinci fazı tamamlamak adına oluşturduğum tanımı seçiyor ve Create Phase 2 yi tıklıyorum.

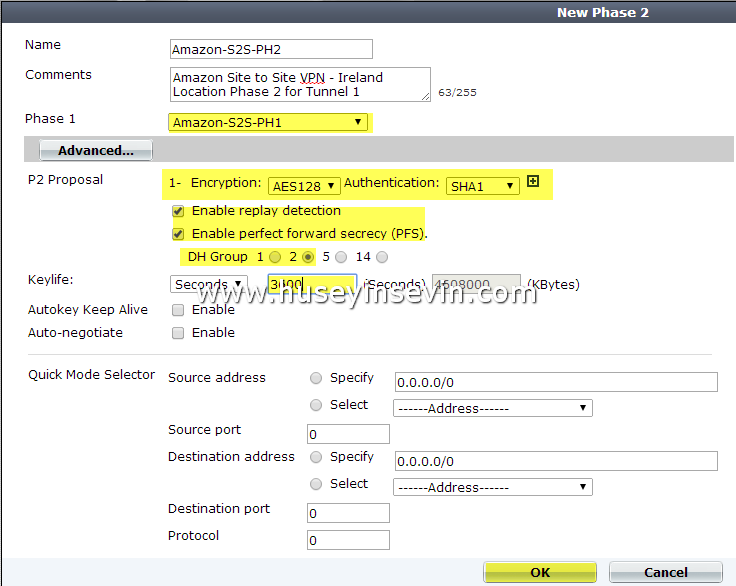

Yine burada kullanmam gereken parametreler indirdiğim konfigürasyon dosyasında mevcut fakat bu adım için size özel spesifik bir ayar girilmediğinde direk makalemde gördüğünüz işlemleri uygulayabilirsiniz.

Bu adımdaki parametreler ise şöyle. Öncelikle Phase 1 i seçiyoruz ve Advanced diyerek parametrelerimizi aşağıdaki veya Resim de görüldüğü gibi tamamlıyoruz.

- Encryption: aes128

- Authentication: sha1

- Select Enable Replay Detection

- Select Perfect Forward Secrecy

- DH Group: 2

- Keylife: 3600 seconds

OK diyerek ayarlarımızı kaydediyoruz. Artık bu alandaki işlemlerimizi tamaladık.

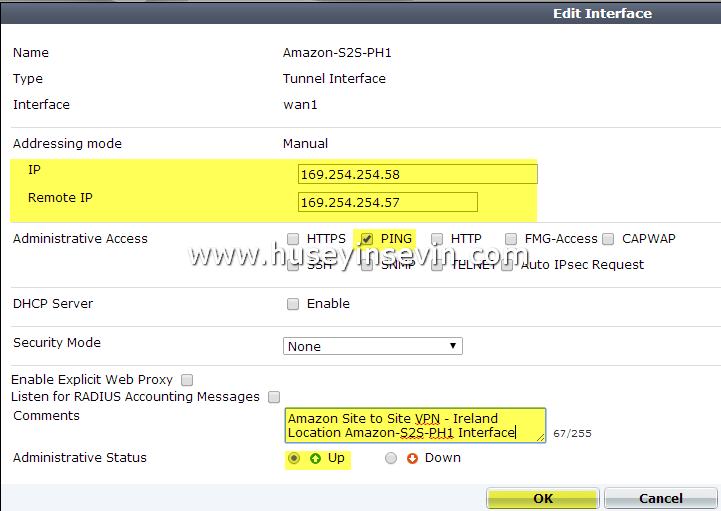

Şimdiki adımımız ise oluşturduğumuz Tünel Interfaceleri için gerekli konfigürasyonları yapmak olacaktır.

Bu işlem için System – Network – Interfaces altına geliyor VPN tanımlaması için kullandığımız Fortigate’in dış bacağını genişletip Amazon için oluşturduğumuz sanal interface’i seçiyoruz.

Edit diyerek şu işlemleri yapacağız. Bu alanda kullanacağımız bilgilerimiz yine daha önce indirmiş olduğumuz konfigürasyon dosyamızda mevcut.

- IP : Konfigurasyon dosyanızda yer alan IP adresi

- Remote IP : Konfigurasyon dosyanızda yer alan Remote IP adresi

- Administrative Access : PING

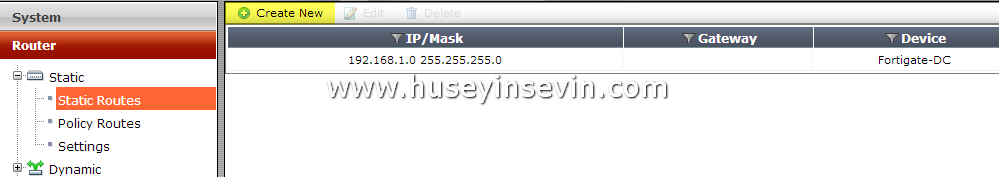

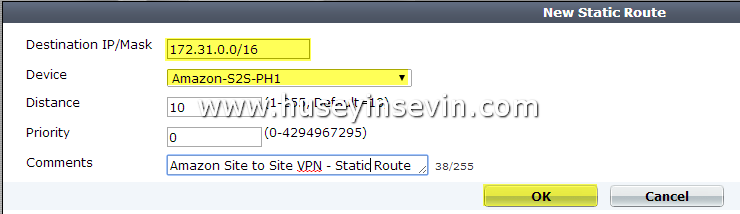

Şuanki adımımız ise Static Route belirtmek. İç Networkteki bilgisayar veya sunucularımızın Amazon Cloudumuz ile iletişim kurarlarken kullanması gereken rotalarını tanımlayacağız.

Bu işlem için Router – Static Router sekmesine geliyorum. Create New diyerek yeni bir Static Route tanımlıyorum.

Create New diyerek yeni bir Static Route tanımlıyorum.

Destination IP/Mask : Amazonda ki local Subnetimi tanımlıyorum

Device : Bu subnet’e erişmek için hangi interface i kullanmam gerektiğin belirtiyorum.

OK diyor ve ayarlarımı kaydediyorum.

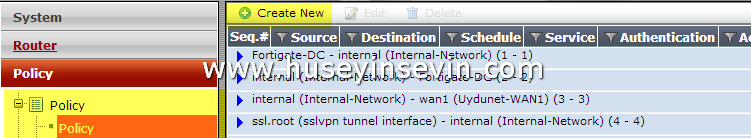

Ve artık nihayetinde son adımımız olan Policyleri tanımlamaya değineceğiz. Bu işlemle birlikte artık ofisimizdeki Fortigate cihazımızla Amazondaki EC2 makinalarımız ve diğer servislerimiz bu VPN hattı üzerinden haberleşmeye başlayacaklardır.

Gerekli işlemler için belki de Fortigate’te en sık kullandığımız alan olan Policy sekmesine geliyoruz.

Sorunsuz bir iletişim için her bir Tunell interface’ine 3 adet Policy tanımlıyacağız bunlar;

- Amazondan Internal’a

- Amazondan Internete

- Internaldan Amazona

şeklinde olacaktır.

Ben tek bir policiyi ekleyip diğerlerinin kuralarının nasıl olduğunu görsel olarak iletiyor olacağım.

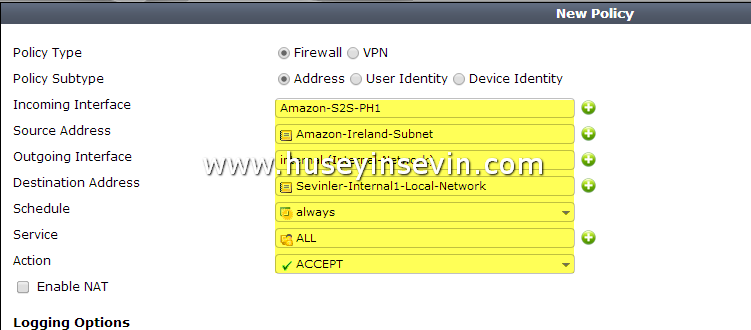

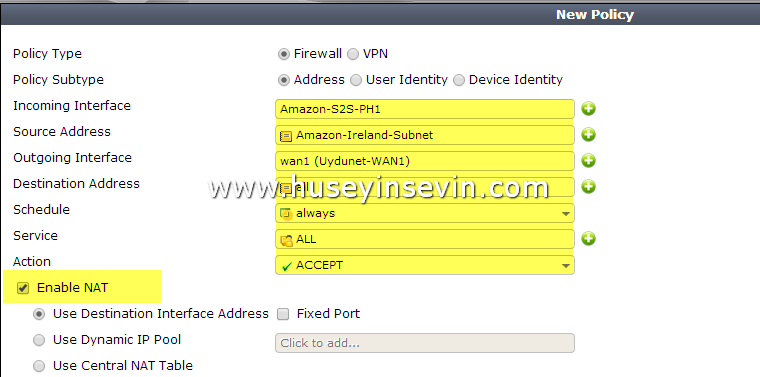

Fortigate cihazımdan Policy – Policy – Policy tabına geliyor ve Create New diyerek yeni bir Policy tanımlıyorum.

İlk Policy kuralım Amazondan Internal’a olacak.

Parametreler

- Policy Type : Firewall

- Policy Subtype : Address

- Incoming Interface : Amazon Tunnel 1 Interface

- Source Address : Amazon Subnet

- Outgoing Interface : internal Interface

- Destination Address : Local Subnet

- Schedule : always

- Service : ALL

- Action : ACCEPT

İkinci Policy Kuralım ise Amazondan External’a olacak yani dış dünyama.

- Policy Type : Firewall

- Policy Subtype : Address

- Incoming Interface : Amazon Tunnel 1 Interface

- Source Address : Amazon Subnet

- Outgoing Interface : wan1 (External Interface)

- Destination Address : all

- Schedule : always

- Service : ALL

- Action : ACCEPT

- Enable NAT : Seçili

Burda dikkat edilmesi gereken en önemli işlem Enable NAT ‘ın seçilmiş olmasıdır.

Üçüncü ve son kuralım ise Internaldan Amazona olacak.

- Policy Type : Firewall

- Policy Subtype : Address

- Incoming Interface : Internal Interface

- Source Address : Local Subnet

- Outgoing Interface : Amazon Tunnel 1 Interface

- Destination Address : Amazon Subnet

- Schedule : always

- Service : ALL

- Action : ACCEPT

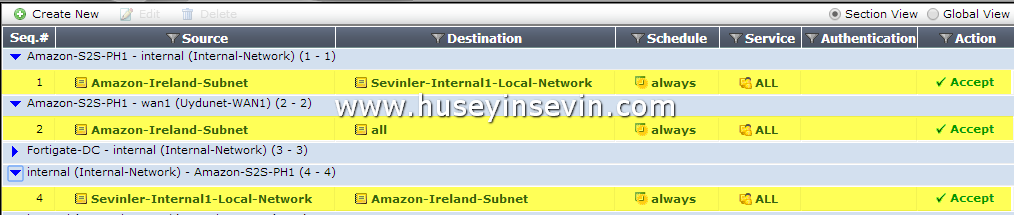

Tüm Policylerin bittiğinde son Policylerim şu şekilde olmalı.

Not : Policylerde sizler ihtiyaçlarınız doğrultsunda güvenlik ile ilgili farklı ayarlar yapabilirsiniz. Tüm servislere izin vermemek vb. gibi.

Diğer Amazon Tuneli için aynı adımları tekrarlıyor ve ikinci Tunelide ekliyorum. İkinci VPN tüneli Backup olması açısından eklenebilir.

Not : Amazon’da bu işlem için ek ücret ödeyeceğinizi unutmayınız.

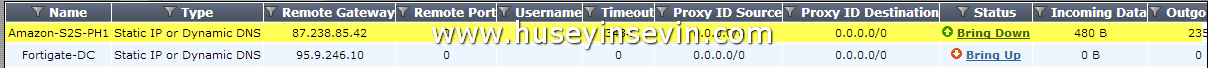

Şimdi dilerseniz VPN bağlantımızın durumuna bir göz atalım.

Gördüğünüz gibi VPN hattımız UP durumda. Amazonda tarafındaki kontrolleri ise VPC servisinin altındaki VPN Connection sekmesinden görebiliriz.

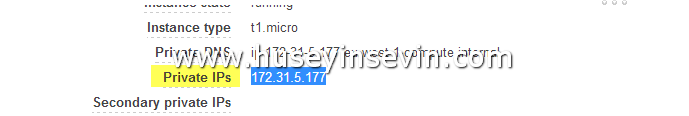

Şimdi dilerseniz EC2 da yer alan bir sunucumuzun lokal IP sini Pingleyelim. Herhangi bir sunucuya EC2 üzerinden bakıyorum ve lokal IP sini not alıyorum.

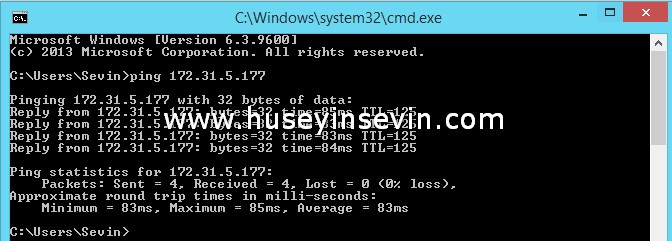

Bu IP adresine bir ping başlatalım herhangi bir bilgisayarımızdan.

Gördüğünüz gibi iletişimimizde bir problem yok gayet sağlıklı bir şekilde Ofisimizden Amazon Cloud ortamımıza bağlandık.

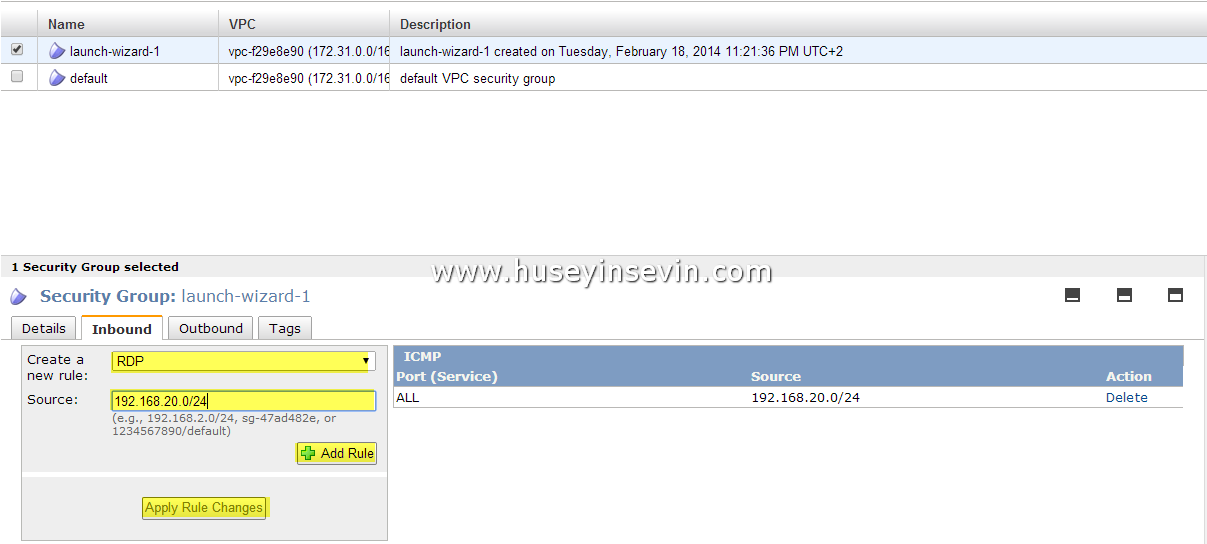

Çok Önemli Not : Tüm VPN işlemleri başarılı bir şekilde bittikten ve hatlar UP olduktan sonrada bazı servsilere, portlara erişemeye bilirsiniz. Bunun için VPC de Security tabında EC2 sunucunuzun bulunduğu Security Group için erişim kuralı yazmanız gerekmektedir.

Security Group konusunda ise bir sonraki Amazon ile ilgili olan ve genel Amazon yönetimini anlatan makalemde detaylıca değineceğim. Fakat erişimde problem yaşamamak adına gördüğünüz Security Grouplar için erişeceğiniz servisler veya tüm servisler için Local Subnet inize ait kural yazmayı unutmayınız. Kural yazımı son derece basit bir işlemdir. Gerekli işlem için aşağıdaki Resme göz atabilirsiniz.

Bir başka makalede görüşmek dileğiyle.

2 Comments

Srinu · 29 September 2014 at 02:03

Your article save my life… Thanks you very much……

Çınar · 05 March 2015 at 18:48

Selam teşekkürler güzel bir açıklama olmuş. Bir sorum olacaktı. 2 tunneli kurduğumda policy de izinleri nasıl olmalı. 1 tumel tek çalışırken aws ye hiç bir sorun yok karşılıklı local ip lere ping atılabiliyor aynı şekilde 2. tunelli eklediğimde ping düşüyor aws de ikiside up görünuyor fakat.